고정 헤더 영역

상세 컨텐츠

본문

- 클라우드 컴퓨팅 서비스

- 가상 네트워크 환경 (논리적인 격리) -> 한마디로, 격리형 클라우드 리소스

- 완전한 네트워크 제어가 가능

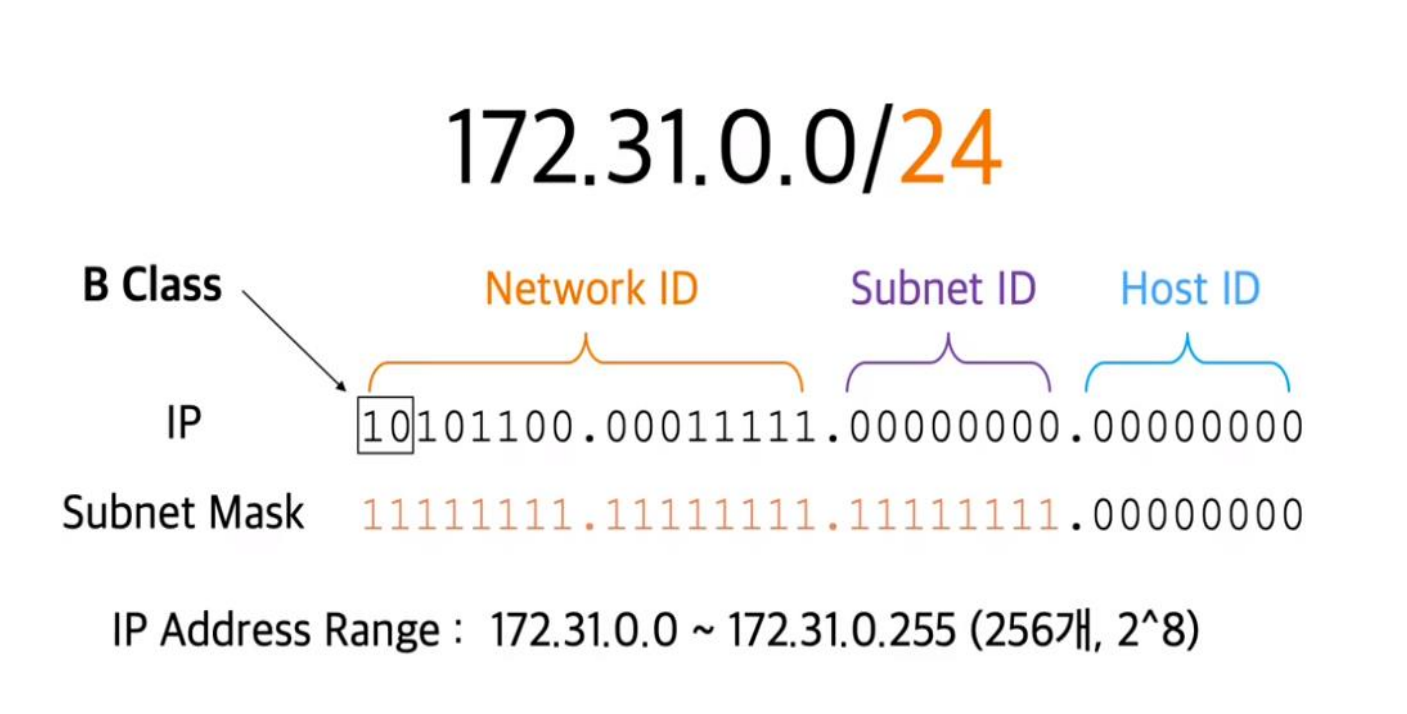

- CIDR(Classless Inter-Domain Routing)

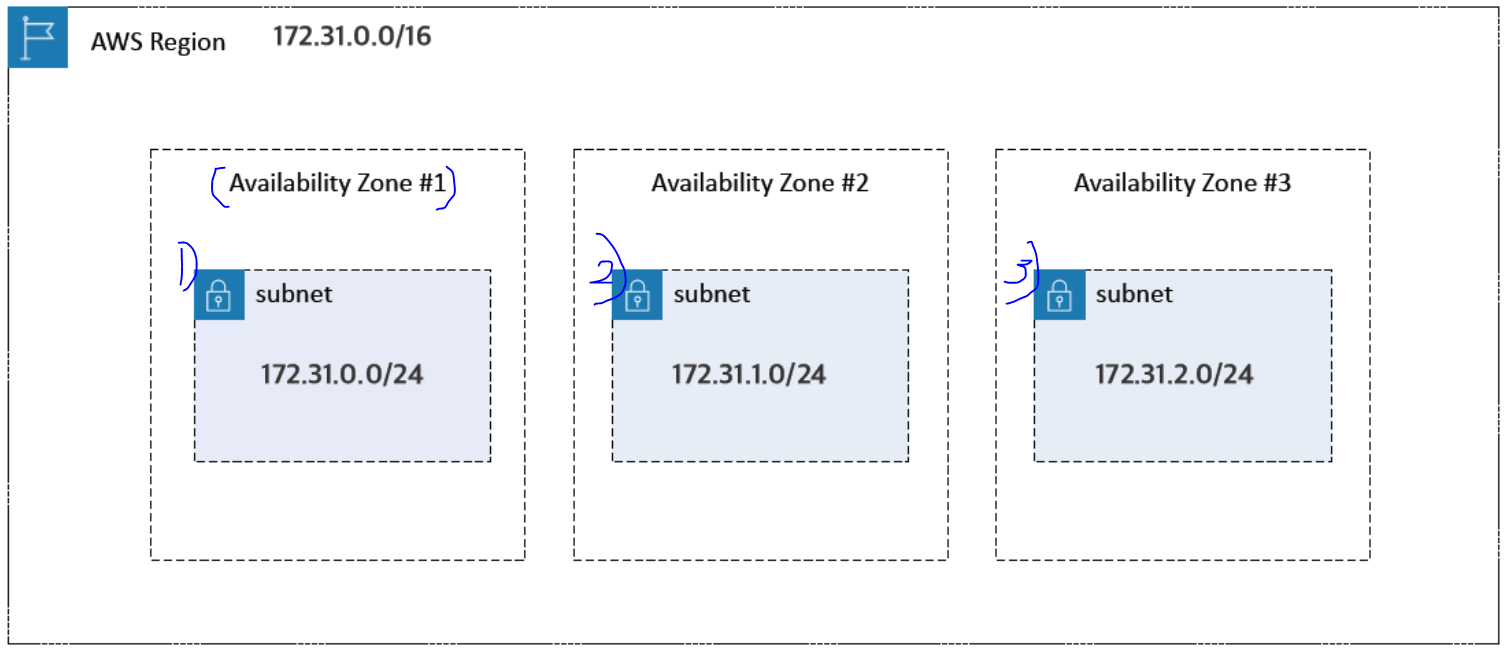

서브넷

하나의 네트워크가 분할되어 나눠진 작은 네트워크

서브넷팅

네트워크를 분할하는 것

만드는 과정

Region, ip대역 결정 -> 가용영역*AZ 생성 -> 라우팅 설정 -> 트래픽 통제(in/out)

1) Region, ip대역 결정

- 네트워크 범위는 /16 ~ /28 까지

- ip는 대역은 중복되면 안된다! 가용 영역(서브넷마스크도)도 중복 XX!!

2) 가용영역 생성

3) 라우팅 설정

- 같은 ip로 데이터를 전송할 수 없다.

- 라우트 테이블: 패킷이 어디로 가야하는지를 정의하는 Route Policy의 집합

>> VPC 생성 시, 모든 default Route table이 만들어지고, 모든 subnet에 적용된다.(따로 설정 시, 사용자 정의 테이블로 만들 수 있음)

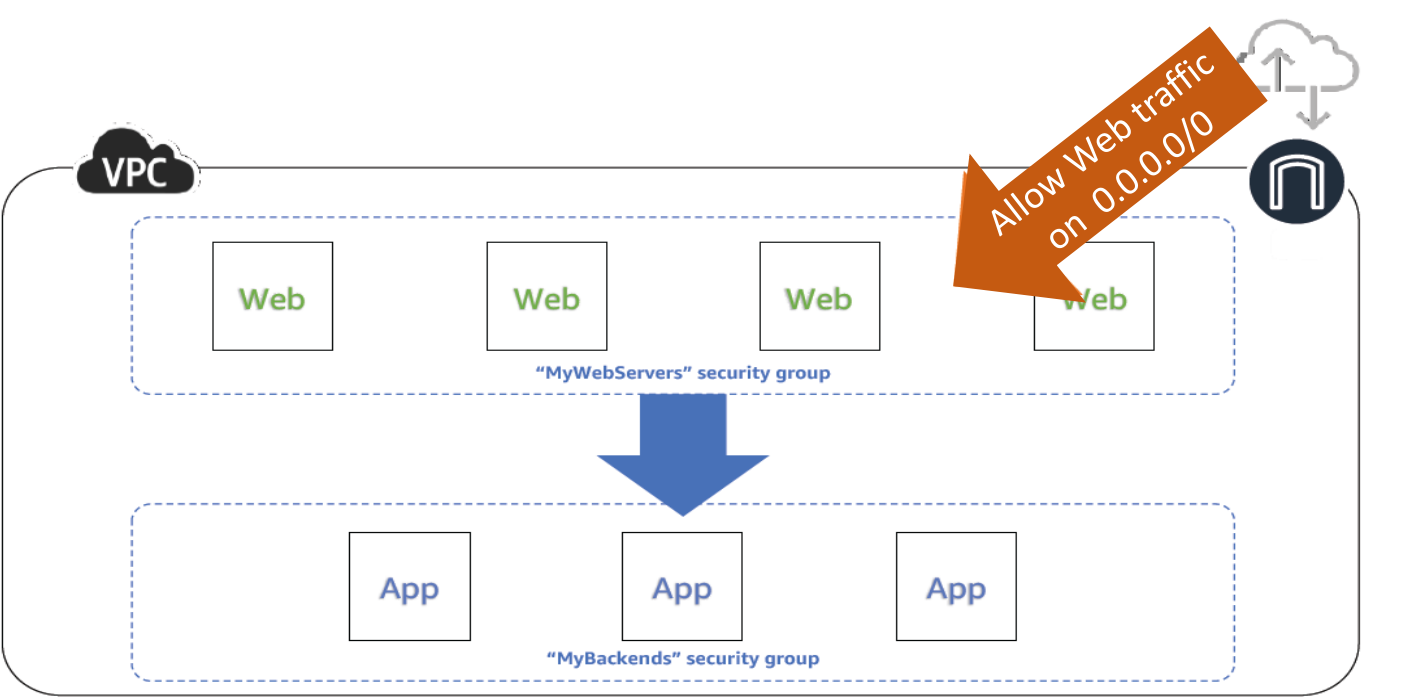

4) 트래픽 통제 (ACL: 내외부로 트래픽을 제어하기 위한 방화벽 역할을 하는 선택적 보안 계층)

- ip/ udp/ tcp 기반

- 하나의 서브넷은 하나의 ACL과 연결되어야 한다.

외부(웹)에서 여러 트래픽이 들어올 경우 내부에서 통제를 할 수 있어야 함(그래야 서버 환경이 원활히 돌아감)

** VPC 확장하기

1. VPC Internet Gateway

- VPC당 1개의 게이트웨이 가능(VPC와 인터넷 인스턴스와의 통신)

- 1:1 NAT -> 인터넷과 연결하려는 EC2 인스턴스는 EIP/ Public IP를 가져야 함

2. EIP(Elastic IP)

- 고정 IP를 계정에 할당

- EC2 인스턴스 장애 시, 다른 EC2 인스턴스로 재 할당

- 리젼 당, 5개의 인스턴스가 가능

- IP를 할당 및 반납이 가능, EC2/NAT 에 EIP 분리 또는 연결

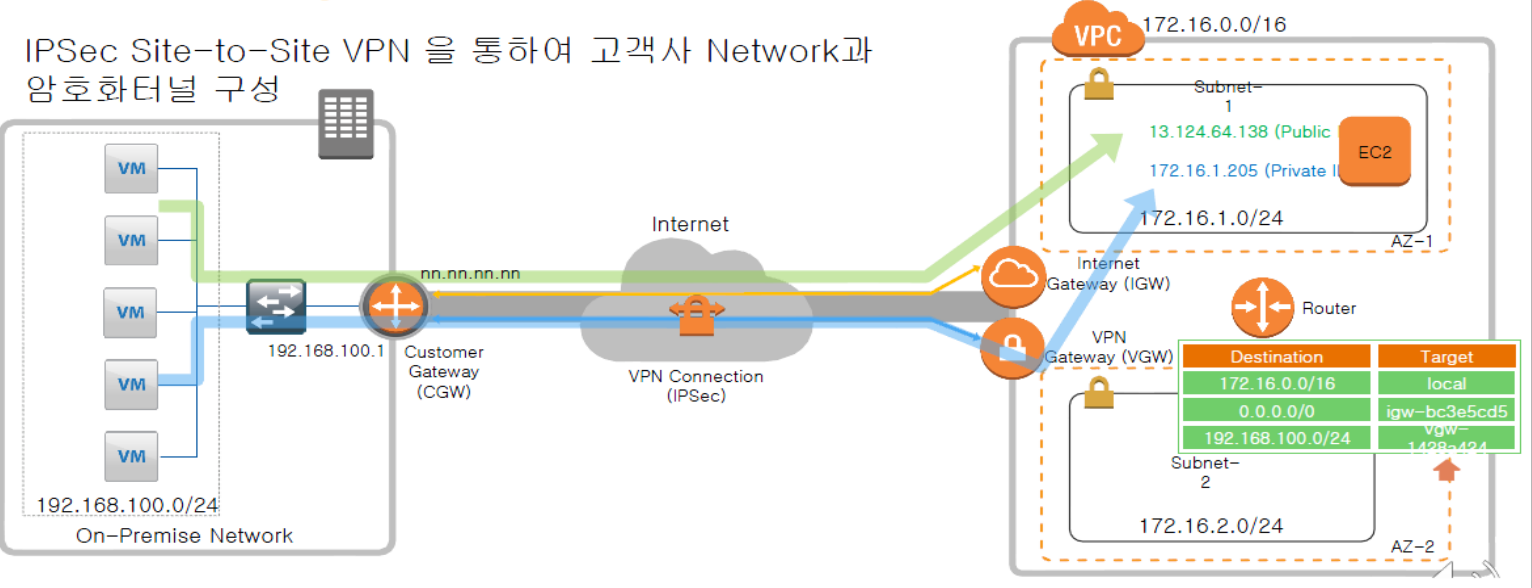

3. VPN Gateway(가설 사설 망 게이트 웨이!)

4. On-Premise

5. Peering

동일 영역 내에, 격리된 vpc 간 연결(VPC간에는 동일한 ip가 배정될 수 없다)

라우팅 테이블에 의해 통제가 됨

> 대표 기능: 전송 중 암호화, 고가용성 및 트래픽에 대한 수평적 확장 제공

> 예시: 인증, 디렉터리 서비스, 공통 서비스